Решение проблемы слабых паролей с использованием продукта Specops Password Policy

Введение

В статье описывается опыт технических решение проблемы «слабых паролей» с более подробным описанием продукта Specops Password Policy, как продукта узконишевого и на данный момент не распространенного.

Актуальность проблемы

Одной из главных проблем, с которой сталкивается специалист по информационной безопасности при начале работ на предприятии, является использование слабых или стандартных паролей, которые, в большинстве своём, уже скомпрометированы. Пароль – это секретная комбинация, позволяющая получить доступ к привилегиям учётной записи, и, в большинстве случаев, пользователи не придают этому особого значения. А ведь учетная запись – это, своего рода, паспорт человека. Также, можно провести аналогию с ключами от машины, квартиры или же PIN-кодом к банковской карте, в реальной жизни. Подобрав простую комбинацию или использовав средства перебора пароля по словарям стандартных (скомпрометированных) паролей, злоумышленник может получить доступ к привилегиям учетной записи и выполнять действия от имени пользователя. Сейчас, эта проблема решается тремя основными методами:

- Парольная политика – организационно-распорядительный документ, принятый в компании.

- Технические ограничения на введение простых паролей в Active Directoryи других информационных системах.

- Двухфакторная аутентификация с применением независимого фактора для пользователя (токен, номер телефона (SMS), приложение (технология “push”) и т.д.).

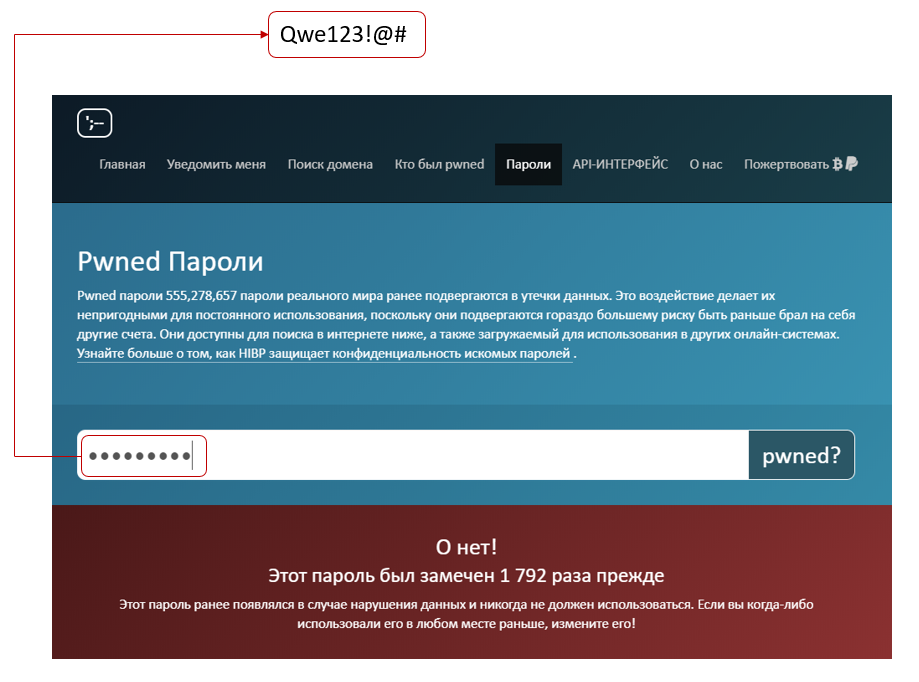

Для интереса, вы можете проверить собственные пароли, соответствующие требованиям парольной политики на общедоступном ресурсе в сети Интернет https://haveibeenpwned.com/Passwords. Как это сделал я:

Однако, проблема остается актуальной до сих пор. Выполняя роль руководителя проектов в области кибербезопасности и расследовании инцидентов информационной безопасности, мне не раз приходилось в этом убеждаться:

- При проведении тестирования на проникновение, компрометация учетной записи, методом перебора паролей, является наиболее простым и быстрым вектором атаки, позволяющим «пробить периметр» или получить административные привилегии. Статистика, проведённая нашей организацией, заставляет задуматься – успешность реализации данных векторов составляет, примерно, 85% случаев. А наши заказчики – это крупный сегмент бизнеса (крупные компании СФО, ДФО и России).

- При проведении технических аудитов мы разработали и автоматизировали услугу по проверке стойкости паролей в автоматизированной системе – извлечение хэшей паролей из автоматизированных систем, где это представляется возможным и осуществление перебора по нашим словарям. За неделю перебора – 10-17% успешно подобранных паролей.

После составление статистики, обоснованной объемами работ, стало понятно, что риск подбора паролей методом перебора по словарям, на текущий момент, необоснованно занижен. Используя парольные политики и минимальные технические требования к паролям, специалисты по безопасности считают, что риск нивелировали. А, например, использование двухфакторной аутентификации для всех пользователей – это очень финансово ёмкий способ закрытия данного риска.

В течение 2-х лет мы искали оптимальное решение данной проблемы – делали свои разработки по аудиту паролей, экспериментировали с различными вендорами, разрабатывающими механизмы усиленной аутентификации, тестировали системы поиска аномалий в системах корпоративной аутентификации. В итоге, смогли подобрать комплексное решение, которое нас удовлетворило.

Решение

Решение является составным и основывается на разных методах аутентификации для разных учетных записей и локаций аутентификации. Проектируя архитектуру решения, мы устанавливали сложность и надежность защиты окон аутентификации и повышали стойкость паролей от перебора, в зависимости от возможностей злоумышленника после получения привилегий. Чем больший ущерб мы несем при компрометации учетной записи, тем больше ресурсов мы затратим на ее защиту:

- Для привилегированных учетных записей (это – системные администраторы, сетевые администраторы, администраторы критичных информационных систем) в обязательном порядке использующую двухфакторную аутентификацию. В основном, мы используем токены и стандартные (встроенные) механизмы аутентификации текущих информационных систем. Редко, это биометрия и приложение на телефоне с дополнительными приложениями аутентификации.

- Для аутентификации в информационных системах и сервисах, которые смотрят «наружу» в сеть Интернет и позволяющие, в случае компрометации, попасть в внутренний периметр (OWA, RDP, VPN, SMTP и т.д.), тоже используем двухфакторную аутентификацию, но чаще это SMS и приложения с технологией «push».

- Остается самая большая категория учетных записей – это пользовательские учетные записи в Active Directory. Эта категория, где стоимость защиты должна быть минимальной, а работа с системой защиты максимально простой, ещё лучше незаметной. Здесь нам пришлось помучиться пока мы не вышли на небольшого шведского вендора – Specopssoft. Предложенное им решение позволяет исключить использование и создание пользователями и администраторами слабых паролей. Рассмотрим данное решение более подробно.

Описание Specops Password Policy и BlackList (www.specopssoft.ru)

- Применение Specops значительно расширяет возможности настройки парольной политики Active Directory.

- Specops Password Policy помогает пользователям создавать надежные пароли и исключить факт создания уже скомпрометированного пароля, который легко можно найти, как в публичной сети Интернет, так и на различных «хакерских» форумах.

- Настройка сложности паролей может быть нацелена на любой объект групповой политики Active Directory (пользователь, группа пользователей, компьютер). При этом расширение схемы Active Directory не производится, Specops Password Policy работает напрямую, в виде дополнения.

- Возможности Specops Password Policy, позволяющие решить проблему «слабых паролей»:

- Содержит, как встроенные словарные списки запрещенных паролей, так и взаимодействует с облачной службой Specops Blacklist, которая проверяет вновь созданные пароли пользователей на возможность компрометации в сети Интернет, тем самым запрещая устанавливать пароли из этих списков.

- Позволяет администраторам самостоятельно создавать парольные словари запрещенных к использованию слов. Имеется возможность загрузки не только текста, но и хеша пароля для анализа Specops Password Policy.

- Позволяет запрещать к использованию пароли, содержащие популярные имена, города, дни месяца и т.д.

- Позволяет запрещать очевидные смежные движения клавиш, такие как asdfgh, а также параллельные последовательности, такие как 1qaz2wsx, наиболее распространенные пароли клавиатурных комбинаций, например, qwerty.

- Позволяет запрещать к использованию части логинов пользователей, номера компьютеров и т.д. при помощи механизма проверки пароля по регулярному выражению.

- Подробно демонстрирует пользователю компьютера ошибки при создании нового пароля, при этом имеется возможность «кастомизации» отображаемых уведомлений.

- Имеется функция проверки, создаваемых пользователем, парольных фраз по различным критериям и регулярному выражению.

Заключение

1. Для привилегированных учетных записей и ключевых ресурсов необходима двухфакторная аутентификация.

2. Необходимо запретить пользователям использовать скомпрометированные пароли, в идеале используя обновляемые словари.

3. При соблюдении требований парольной политики Active Directoty, пользователи все равно будут создавать однотипные и легко угадываемые пароли, например, 1Qazxsw2, Qwerty123 и т.д. При этом, пользователи и даже администраторы могут не иметь представления о том, что создают уже скомпрометированные пароли. Также периодически случается, что пользователи не довольны настройками сложности паролей и не понимают где они допускают ошибки при создании паролей.

4. Пользователи создают пароли, содержащие имена, что делает их уязвимыми.

5. Пользователи и даже администраторы могут и не догадываться, что создают уже скомпрометированные пароли.

6. В организации имеются мобильные сотрудники, а значит, они находятся в зоне риска. Пароли таких пользователей должны быть надежными!

7. Зачастую, пользователи не довольны настройками сложности паролей, не понимают где они допускают ошибки при создании паролей.

Подводя итог, можно сделать вывод о том, насколько в наше время актуальны Specops Password Policy и BlackList. Эти продукты позволяют максимально снизить риск человеческого фактора при формировании паролей пользователями.