Проводя работы по адаптации проектов по информационной безопасности под новые реалии и участвуя в большом количестве дискуссий на эту тему, нам удалось сформировать определённое мнение по данному вопросу. Хотелось бы поделиться им в разрезе наиболее часто обсуждаемых моментов.

Не будем описывать предпосылки, о них все и так прекрасно знают. Сразу к делу.

Импортозамещение в области информационной безопасности

К нашей радости, информационная безопасность — это направление, где уровень импортозамещения достаточно высок. Сейчас мы реализуем проекты по построению и импортозамещению SOC-центров и комплексных систем управления информационной безопасностью (далее - КСУИБ) полностью на российском программном обеспечении. Замена большинства систем реализуется либо аналогами, либо гибридными решениями, позволяя в конечном итоге получать системы, обладающие необходимыми (схожими) характеристиками.

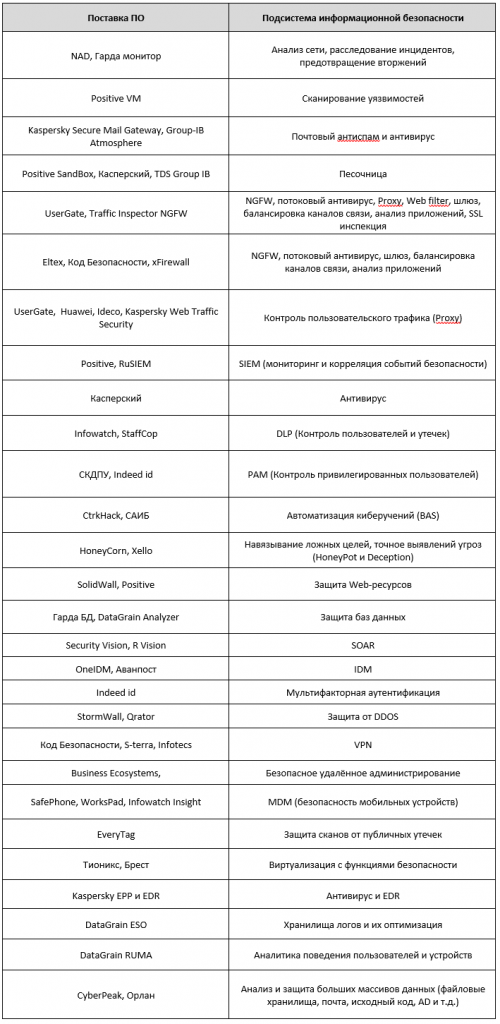

Таблица российских решений по подсистемам информационной безопасности приведена в Приложении №1.

По решениям, для которых отсутствуют прямые аналоги, необходимо «case-by-case» анализировать функционал и проектировать гибридную замену.

Кибертерроризм и кибервойна

Все прекрасно понимали, что кибервойна и кибертерроризм – это вполне рабочий сценарий развития событий. Однако никто не ждал, что он действительно будет реализован. Так можно охарактеризовать ситуацию прошедших 2-х месяцев. Точно можно сказать, что данный сценарий не был запущен полномасштабно, но частных инцидентов было достаточное множество.

Злоумышленниками были отработаны массовые, малозатратные и нересурсоёмкие сценарии для начальной фазы атаки, служившей в первую очередь для «пробива» периметра информационной сети предприятий:

· фишинг и заражения через почтовые рассылки;

· массовые переборы паролей учётных записей;

· использование трендовых уязвимостей.

Во второй фазе проводился захват доступного ресурса либо (при возможности) административных привилегий во всей информационной системе.

И в финальной, третей, фазе реализовывались злонамеренные действия:

· размещение изображений и видео антироссийского и террористического характера на официальных ресурсах предприятий;

· остановка работоспособности ресурса;

· шифрование вплоть до отставки большинства объектов информационной системы;

· использование корпоративных ресурсов предприятий для дальнейших DDOS атак и майнинга.

Что делать с обновлениями иностранного ПО?

Есть множество мнений по данному вопросу – от «обновлять нельзя категорически» до «обновлять необходимо обязательно». На наш взгляд, вопрос сводится к классической оценке рисков и использованию, при возможности, компенсирующих мер.

Если кратко: необходимо проанализировать потенциальные возможности злоумышленника (исходя из модели нарушителя, по которой он имеет административные привилегии на ПО иностранного производства) и, в зависимости от выявленных рисков, принять меры по их закрытию. Одной из возможных мер по закрытию данных рисков может являться отключение возможности обновления ПО.

Сразу хочется добавить, что в некоторых случаях отсутствие обновлений может дать административный доступ в ваши информационные системы более широкому кругу лиц, чем производитель и иностранные разведки.

Ряд возможных компенсирующих мер:

· статистические списки сетевого доступа для иностранного ПО;

· контроль аномальной активности для иностранного ПО;

· расширенный аудит событий сторонним ПО;

· размещение в закрытых сегментах сети (физически отключенных от других сетей и с односторонним доступом) и т.д.

На данный момент появились методологии оценки рисков работы на иностранном ПО, выпущенные регуляторами. Например, стресс-тестирование иностранного ПО.

А если зарубежные решения вернутся?

Для коммерческих компаний возможно решение по возврату использования иностранного ПО для обеспечения информационной безопасности либо использование текущих инсталляций в обход санкций без планов перехода.

Для чистоты эксперимента были проведены опросы, которые показали, что от 14% до 26% опрошенных, в зависимости от целевой группы, готовы в дальнейшем использовать иностранное ПО для реализации функций информационной безопасности. Данные решения принимают по совокупности следующих факторов:

· иностранное ПО более функциональное, эффективное и зрелое;

· стоимость иностранного ПО ниже стоимости российских аналогов.

Сложно принять такие решения, т.к. потенциальный ущерб от реализации рисков по геополитическим сценариям значительно выше получаемой выгоды.

Принять это непросто, но новая реальность достаточно однозначна.

Как можно повысить уровень защищённости без построения дополнительных эшелонов из средств защиты?

Зачастую построение дополнительных эшелонов информационной безопасности не даёт эффективного прироста уровня защищённости. К тому же стоимость средств обеспечения информационной безопасности возрастает от года к году.

Бумажная и организационная информационная безопасность не могут являться прямым методом противодействия киберугрозам, ведь они минимизируют угрозы лишь косвенно. Основными задачами такой безопасности являются:

· формализация установленных процессов информационной безопасности;

· соглашение с сотрудниками о действующих правилах информационной безопасности;

· реализация требований законов в области информационной безопасности.

Сейчас актуальными и эффективными методами выявления брешей и повышения реального уровня информационной безопасности являются киберучения. Последовательно проводя имитации реальных атак, нацеленных на комплексную проверку систем защиты вплоть до принятых конфигураций и политик средств инфраструктуры и защиты информации, мы можем без дополнительных решений, изменяя настройки и конфигурации сети, защититься от кибератак. Благодаря киберучениям мы можем оценить работу команды реагирования на инциденты информационной безопасности и улучшить процессы реагирования и расследования. В отличие от тестирований на проникновение, полнота и достаточность киберучений гарантирована чек-листами. Перечень работ, проводимых по тематике «киберучения»:

· фишинг;

· обход системы защиты почты;

· безопасность учётных записей;

· L2 атаки;

· имитация работы шифровальщика;

· атаки на AD;

· безопасность периметра сети;

· безопасность внутреннего периметра сети;

· обход PAM;

· оценка атак по матрице MITRE;

· социотехника с использованием альтернативных каналов взаимодействия;

· латеральное продвижение;

· оценка эффективности СЗИ;

· стресс-тестирование иностранного ПО;

· имитация внутреннего нарушителя с низким экспертным потенциалом;

· проверка реагирования на нарушение корпоративных регламентов.

Приложение №1 «Перечень российских решений по подсистемам информационной безопасности»